Strach się bać, czyli 10 najbardziej kłopotliwych zagrożeń 2014 r.

Od kilku(nastu) lat śledzę krajobraz zagrożeń informatycznych i jednego jestem pewna: ten krajobraz się zmienia. Czasy wirusów, których jedynym zadaniem było wysuwanie tacki napędu CD, odeszły w niepamięć. Złośliwe oprogramowanie przynoszące swoim twórcom wymierne zyski, owszem, nadal się rozwija. W zeszłorocznych doniesieniach o nowo odkrytych lukach, atakach i szkodnikach zaskakująco często pojawiało się jednak słowo „inwigilacja”.

Ile w sumie zagrożeń zidentyfikowano w kończącym się 2014 r. - to kwestia dyskusyjna. Producenci antywirusów opierają się na danych gromadzonych za pośrednictwem tworzonych przez siebie rozwiązań, więc liczby podawane przez poszczególne firmy mogą się różnić. Na kompleksowe podsumowania roku musimy zresztą poczekać do końca stycznia (albo i dłużej).

Dotychczas swoje statystyki przedstawił chyba tylko

Kaspersky Lab. Dotyczą one okresu od listopada 2013 r. do października 2014 r. W tym czasie dokonano 6,2 mld ataków z wykorzystaniem szkodliwego oprogramowania na komputery i urządzenia mobilne - o miliard więcej niż w poprzednim badanym okresie.

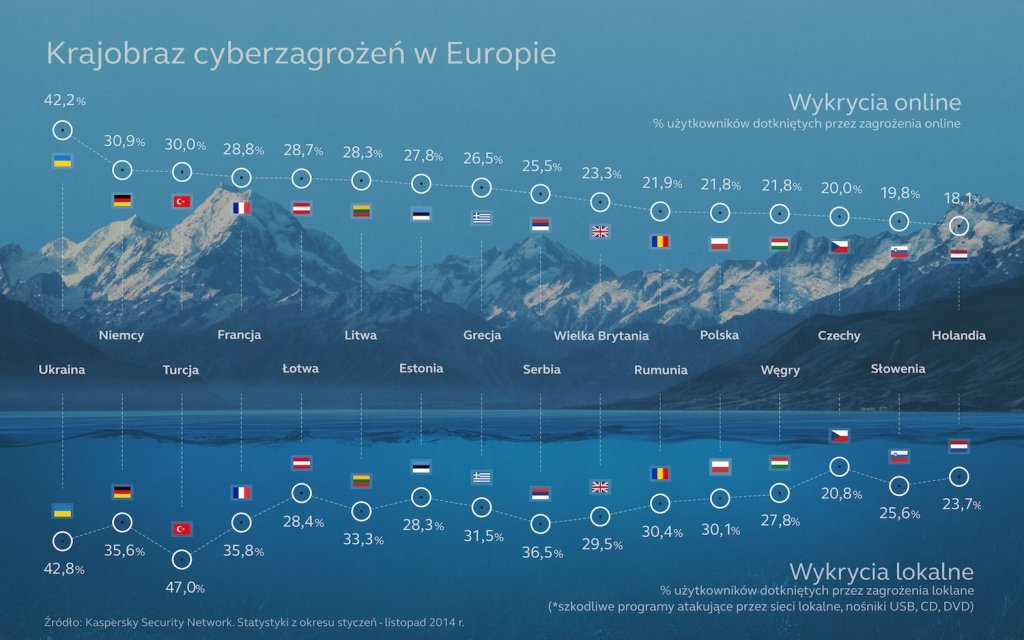

W Polsce niemal 22% użytkowników było atakowanych przez zagrożenia pochodzące z internetu, a ponad 30% doświadczyło ataków lokalnych. Jak wypadamy na tle Europy, pokazuje zamieszczona wyżej infografika (można kliknąć, aby zobaczyć jej powiększoną wersję).

Przygotowałam subiektywne zestawienie 10 najbardziej kłopotliwych zagrożeń minionego roku. Publikuję je w kolejności alfabetycznej i zapraszam do komentowania.

BadUSB

Podłączanie do komputerów urządzeń z nieznanego źródła, np. pendrive'ów, nigdy nie było bezpieczne, ale ujawniona niedawno

luka w USB daje przestępcom nowe możliwości. Piętą achillesową tej powszechnie stosowanej technologii okazała się jej największa zaleta - uniwersalność. Atak polega na umieszczeniu szkodliwego kodu w oprogramowaniu układowym (czyli w firmwarze) mikrokontrolera. Staje się on dzięki temu niewykrywalny dla programów antywirusowych. Bez większych problemów można w ten sposób zaatakować komputery z Windowsem, OS X i Linuksem.

Nie ma łatwego sposobu uchronienia się przed infekcją, tak naprawdę problem mogłyby rozwiązać tylko zmiany architektoniczne w standardzie USB. Mimo to badacze

ujawnili kod exploitujący lukę. Ich zdaniem BadUSB może być od dawna wykorzystywany przez służby specjalne i firmy trudniące się wywiadem gospodarczym, a ludzie zasługują na szczegółowe informacje o luce, bo tylko tak mogą się przed nią obronić.

Banatrix

To najbardziej zaawansowany technicznie szkodnik z polskim akcentem spośród wszystkich wykrytych w 2014 r. Został pomyślany jako

narzędzie do podmiany numerów kont bankowych w pamięci procesu przeglądarki, szybko jednak ewoluował i został wykorzystany również do wykradania haseł zapisanych w Firefoksie. W komunikacji z serwerem sterującym Banatrix używa sieci TOR, co utrudnia zarówno namierzenie sprawcy, jak i unieszkodliwienie serwera C&C. Obszerniejszą analizę jego działania opublikowali niedawno

eksperci z CERT Polska.

Havex

Pamiętacie Stuxneta, który w 2010 r. sabotował irański projekt atomowy?

Havex jest uważany za jego następcę. Osoby, które go stworzyły, były zainteresowane systemami zarządzania ICS/SCADA, które nadzorują przebieg procesów technologicznych i produkcyjnych. Kampania szpiegowska z wykorzystaniem tego trojana - określana jako

Energetic Bear lub Crouching Yeti - objęła cele na całym świecie, także w Polsce. Wśród organizacji atakowanych w naszym kraju znalazły się uniwersytety, jednostki administracyjne oraz centra danych.

Heartbleed

Jedno z najważniejszych zagrożeń odkrytych w ubiegłym roku dotyczy

biblioteki kryptograficznej OpenSSL. Ujawniony w kwietniu błąd pozwala odczytywać poufne dane, np. loginy i hasła, znajdujące się w pamięci procesu korzystającego z podatnej biblioteki. Według pierwszych szacunków na atak mogło być podatnych 2/3 stron internetowych - z OpenSSL korzystają serwery WWW (w tym popularny Apache), serwery poczty elektronicznej przeznaczone dla systemów typu Unix, klienty VPN itd. Szybko się okazało, że

problem dotyczy także routerów i innego sprzętu umożliwiającego połączenie z siecią.

Smaczku całej sprawie dodaje fakt, że amerykańscy

szpiedzy uzyskali przyzwolenie prezydenta Baracka Obamy na wykorzystywanie niezałatanych luk do swoich celów. Informację tę ujawnił

New York Times po tym, jak eksperci zaczęli się zastanawiać, czy służby specjalne mogły wiedzieć o Heartbleedzie, który - trzeba to przyznać - byłby idealnym narzędziem dla szpiegów.

POODLE

Tutaj mamy do czynienia z dość skomplikowanym

atakiem na połączenia szyfrowane za pomocą protokołu SSL, który już dawno powinien odejść do lamusa (nie odchodzi, bo

całkiem sporo stron wciąż jeszcze nie pozwala na korzystanie z TLS). Krótko mówiąc, mając kontrolę nad wykonywanymi połączeniami, atakujący może bajt po bajcie odszyfrowywać zawartość ciasteczek, co w efekcie pozwoli mu dostać się np. na konto bankowe ofiary. Przed atakiem można łatwo się zabezpieczyć, ale całkowite pozbycie się luki wymaga przekonfigurowania większości instalacji bibliotek szyfrujących używanych przez serwery i przeglądarki.

Regin

Najbardziej nietypowym aspektem platformy Regin jest możliwość

monitorowania i kontrolowania sieci GSM. Prowadząc szeroko zakrojoną kampanię szpiegowską, przestępcy nie ograniczyli się jednak do pojedynczej szkodliwej aplikacji. Wykorzystywany przez nich pakiet oprogramowania składa się z wielu modułów pozwalających na infekowanie całych sieci atakowanych organizacji w celu przejęcia zdalnej kontroli na wszystkich możliwych poziomach. Wśród ofiar tej kampanii szpiegowskiej znalazły się - obok operatorów telekomunikacyjnych, instytucji rządowych i finansowych oraz międzynarodowych organów politycznych - także konkretne osoby zaangażowane w badania poświęcone matematyce oraz kryptografii.

Remote Control System

To, że rządy mogą podsłuchiwać obywateli za pomocą mobilnych pluskiew, podejrzewano już od dawna, ale narzędzia takie

wykryto dopiero w minionym roku. Ich dostawcą okazała się włoska firma Hacking Team. Żaden kraj oficjalnie nie przyznał się do stosowania trojanów RCS, ale według ustaleń ekspertów mogły z nich korzystać także polskie władze. Niełatwo było je wykryć, bo jest to przykład

szpiegowania „szytego na miarę”, a więc precyzyjnie dostosowanego do konkretnych celów, uruchamianego tylko w ściśle określonych okolicznościach.

SandWorm

Taka nazwa przylgnęła do

grupy atakujących z Rosji oraz wykorzystywanych przez nią luk zero-day odkrytych we wszystkich wersjach Windowsa (

Microsoft zdążył je już załatać). Celem ataku były m.in. NATO, różne instytucje w Europie Zachodniej, ukraińskie organizacje rządowe, a także firmy z sektora telekomunikacyjnego i energetycznego (zwłaszcza w Polsce). Ofiary były infekowane w niezbyt wyrafinowany sposób poprzez przesłanie im spreparowanych prezentacji PowerPoint, które po otwarciu mogły pobierać i wykonywać dowolne zewnętrzne pliki INF. Atakujących interesowały dokumenty mogące dotyczyć kwestii rosyjskich, a także klucze prywatne i certyfikaty.

Shellshock

Sześć błędów w bashu (domyślnej powłoce systemowej Linuksa i OS X), nazwanych zbiorczo

Shellshockiem, wielu ekspertów porównuje z Heartbleedem, dowodząc, że są one poważniejsze. Zdalne wykonanie kodu może przysporzyć więcej kłopotów niż przejęcie wrażliwych danych, prawda? Nikogo nie powinno dziwić, że środowisko rozwijające basha i oparte na nim narzędzia szybko przygotowało stosowne poprawki.

Ich wdrożenie nie jest jednak prostą sprawą. Powłoki używa wiele powszechnie dostępnych usług sieciowych - zagrożone są serwery WWW korzystające z modułów CGI, serwery OpenSSH z włączoną opcją ForceCommand, klienty DHCP i od groma aplikacji napisanych w PHP, Perlu czy Pythonie.

Ataków nie udało się uniknąć, choć nie wszystkie osiągnęły zakładany cel.

Uupay

Nazwa tego zagrożenia może nic Wam nie mówić, mogliście jednak słyszeć o produkowanym w Chinach, tanim smartfonie

STAR N9500 z fabrycznie wbudowanym trojanem. Na Allegro można go było kupić za niespełna 500 zł. Wykryte w nim oprogramowanie szpiegujące - właśnie Uupay - potrafiło przechwytywać dane osobowe użytkownika i otrzymywane przez niego wiadomości, również te z banków. Jakby tego było mało, trojan pozwalał kontrolującym go przestępcom na niezauważalną instalację dodatkowych aplikacji, co poszerzało wachlarz ich możliwości. Jedyne, co mógł zrobić nabywca pechowego sprzętu, to zrootować go i wgrać świeże MIUI.

Czytaj także:

Więcej wszystkiego, czyli prognozy analityków zagrożeń na rok 2015Anna Wasilewska-Śpioch, 02-01-2015, 08:58